-

资源简介

《Linux系统上的挖矿病毒单机防御策略》是一篇探讨如何在单机环境下有效防范和抵御Linux系统中挖矿病毒的学术论文。随着近年来数字货币的兴起,挖矿病毒逐渐成为网络安全领域的重要威胁之一。这些恶意软件通常通过利用系统的资源进行加密货币的挖掘,导致系统性能下降、能源消耗增加,甚至可能引发更严重的安全问题。因此,针对Linux系统上的挖矿病毒进行有效的防御显得尤为重要。

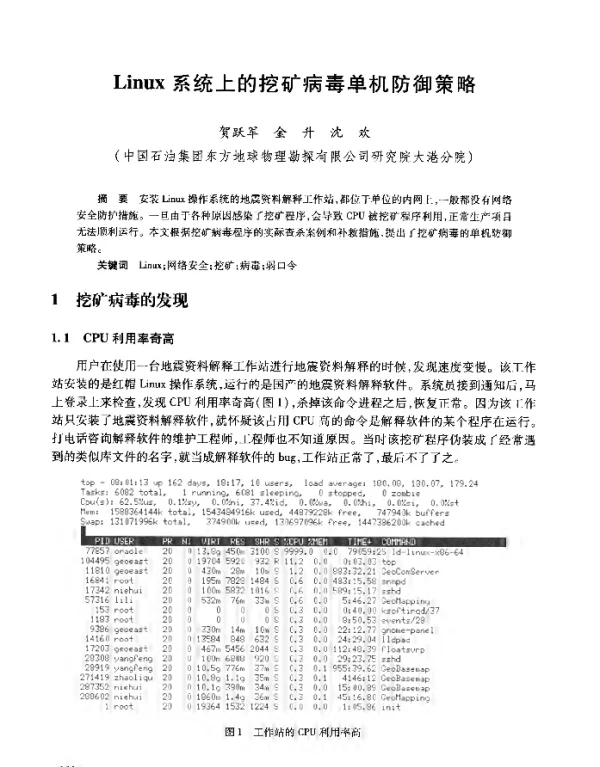

该论文首先对挖矿病毒的基本原理进行了深入分析。挖矿病毒通常通过漏洞利用、社会工程学手段或恶意脚本等方式进入系统,并在后台运行,占用大量CPU和内存资源。作者指出,Linux系统由于其开源特性以及广泛的应用场景,成为挖矿病毒攻击的高发目标。特别是在服务器环境中,一旦被感染,可能导致整个系统的瘫痪。

在防御策略方面,论文提出了多种行之有效的单机防御方法。首先,作者强调了系统安全配置的重要性。例如,关闭不必要的服务、限制用户权限、定期更新系统补丁等措施可以显著降低系统被攻击的风险。此外,论文还建议使用防火墙和入侵检测系统来监控网络流量,及时发现可疑行为。

其次,论文详细介绍了基于进程监控的防御策略。通过对系统中运行的进程进行实时监控,可以快速识别出异常的挖矿进程。作者提出了一种基于特征匹配的检测方法,通过分析进程的执行路径、资源占用情况以及网络连接等信息,判断其是否为挖矿程序。这种方法能够在不依赖外部数据库的情况下,实现对未知挖矿病毒的检测。

另外,论文还讨论了文件系统监控和日志分析在防御挖矿病毒中的作用。通过设置文件系统的访问控制策略,可以防止恶意程序对关键系统文件的修改。同时,对系统日志进行分析,能够帮助研究人员追踪挖矿病毒的传播路径和攻击模式,从而为后续的防御工作提供数据支持。

在实际应用方面,论文通过实验验证了所提出的防御策略的有效性。实验结果显示,采用上述方法后,系统对挖矿病毒的检测率显著提高,同时对系统性能的影响也得到了有效控制。作者认为,这些策略不仅适用于单机环境,也可以作为分布式系统防护的基础。

最后,论文指出了当前挖矿病毒防御研究中存在的不足,并对未来的研究方向进行了展望。例如,随着人工智能技术的发展,未来可以尝试将机器学习算法应用于挖矿病毒的检测中,以提高检测的准确性和实时性。此外,论文还呼吁加强对Linux系统安全的研究,提升整体的安全防护能力。

综上所述,《Linux系统上的挖矿病毒单机防御策略》是一篇具有较高实用价值的论文,为Linux系统的安全防护提供了理论依据和实践指导。通过对挖矿病毒的深入分析和防御策略的提出,该论文为相关领域的研究人员和系统管理员提供了重要的参考。

-

封面预览

-

下载说明

预览图若存在模糊、缺失、乱码、空白等现象,仅为图片呈现问题,不影响文档的下载及阅读体验。

当文档总页数显著少于常规篇幅时,建议审慎下载。

资源简介仅为单方陈述,其信息维度可能存在局限,供参考时需结合实际情况综合研判。

如遇下载中断、文件损坏或链接失效,可提交错误报告,客服将予以及时处理。